티스토리 뷰

forensicscontest.com/2009/09/25/puzzle-1-anns-bad-aim

forensicscontest.com

너무 심심해서 오랜만에 퍼즐 문제를 풀어보기로 했다.~

이제보니 문제가 11년전꺼네 완전 구닥다리

Anarchy-R-Us, Inc. suspects that one of their employees, Ann Dercover, is really a secret agent working for their competitor.

Ann has access to the company’s prize asset, the secret recipe.

Security staff are worried that Ann may try to leak the company’s secret recipe.

Security staff have been monitoring Ann’s activity for some time, but haven’t found anything suspicious– until now.

Today an unexpected laptop briefly appeared on the company wireless network.

Staff hypothesize it may have been someone in the parking lot, because no strangers were seen in the building.

Ann’s computer, (192.168.1.158) sent IMs over the wireless network to this computer.

The rogue laptop disappeared shortly thereafter.

“We have a packet capture of the activity,” said security staff, “but we can’t figure out what’s going on. Can you help?”

You are the forensic investigator.

Your mission is to figure out who Ann was IM-ing, what she sent, and recover evidence including:

1. What is the name of Ann’s IM buddy?

2. What was the first comment in the captured IM conversation?

3. What is the name of the file Ann transferred?

4. What is the magic number of the file you want to extract (first four bytes)?

5. What was the MD5sum of the file?

6. What is the secret recipe?

뭐 대충 Ann이란 사람이 수상하다,

Ann이 시크릿 레시피 -☆를 훔친 것 같다,

Ann의 아이피 주소와 캡쳐한 패킷을 줄테니 이를 분석해달라 라는 것 같음

1. What is the name of Ann’s IM buddy?

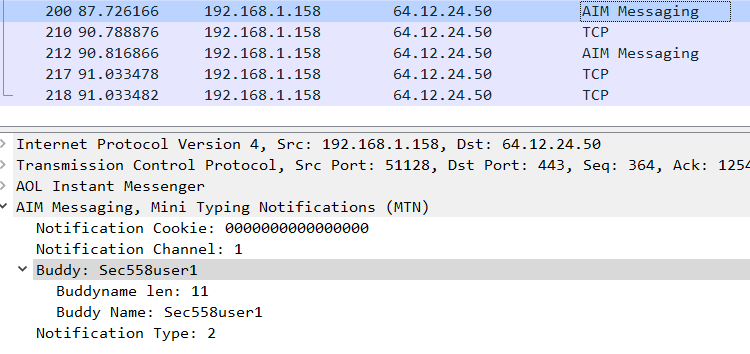

Ann의 ip 주소가 192.168.1.158 이랬으니까 이거로 검색

SSL 도 있고 TCP도 있고~

흠

몰랐는데 AIM 이라는 프로토콜이 있다.

AOL 인스턴트 메신저 (AOL Instant Messenger, AIM) 라는 인스턴트 메신저 프로그램이고, TCP 사용

와이어샤크에서 decode 할 수 있음

Analyze - Decode as 들어가서

이렇게 설정을 해준다

그럼 이렇게 프로토콜이 몇개 AIM Messaging 으로 바뀐 것을 확인할 수 있다.

거 참 신기하고만

그 중 한 패킷을 골라 잘 살펴보면 문제에서 요구한 Buddy Name이 나와있다.

Buddy Name은 Sec558user1

2. What was the first comment in the captured IM conversation?

두번 째 문제는 1번에서 decode 한 패킷 내 대화 내용을 찾으라는 것 같다.

메시지에 떡 하니 나와있음

답은 Here's the secret recipe... I just downloaded it from the file server. Just copy to a thumb drive and you're good to go ~~

3. What is the name of the file Ann transferred?

호스트 아이피 주소도 에이미 꺼 맞고,

패킷 스트림에서 보였던 recipe.docx도 보인당

또 패킷 스트림 번호가 112번인 것도 알수있음

정답은 recipe.docx

4. What is the magic number of the file you want to extract (first four bytes)?

5. What was the MD5sum of the file?

HXD에서 분석 - 체크섬

여기서 문제에서 제시한 MD-5 체크하구 수락

이렇게 해시값이 뜬다.

정답은

52C13D8C0A99AC0D3210E8E8EDB046BF

라고 하려했는데

답이 틀렸길래 당황

알고보니 PK 전에 붙어있는 헤더들을 전부 없애줘야했다

귀찮아서 그냥 네트워크 마이너로 추출한 파일 넣어줬더니 잘 나옴

답은 8350582774E1D4DBE1D61D64C89E0EA1

6. What is the secret recipe?

Recipe for Disaster:

1 serving

Ingredients:

4 cups sugar

2 cups water

In a medium saucepan, bring the water to a boil. Add sugar. Stir gently over low heat until sugar is fully dissolved. Remove the saucepan from heat. Allow to cool completely. Pour into gas tank. Repeat as necessary.

- Total

- Today

- Yesterday

- K-Shield.JR

- 디지털포렌식실습

- cmaker

- 케이쉴드주니어

- dlib 설치 오류

- Network Forensics puzzle

- networkminer

- 디지털포렌식연습

- forensicscontest..com

- 케이쉴드 후기

- 보안사고분석대응

- 윈도우 dlib

- 케이쉴드 면접

- 파이썬 dlib 설치

- 케이쉴드 지필평가

- 케이쉴드주니어 지필평가

- k-shield

- opencv 얼굴 크롭

- 케이쉴드주니어 면접

- forensicscontest

- opencv 눈 인식

- opencv 얼굴 인식

- it동아리

- python dlib

- 케이쉴드

- 보안관련대외활동

- it대외활동

- 패킷분석

- window dlib

- dlib 오류

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |